کد مطلب: 471829

هشدار پلیس فتا درباره باجافزاری که اروپا را فلج کرده است

تاریخ انتشار : يکشنبه ۲۴ ارديبهشت ۱۳۹۶ ساعت ۱۱:۲۸

ایسنا نوشت: رئیس مرکز تشخیص و پیشگیری پلیس فتا در خصوص باج افزار wannacrypt گفت: در روز 12 می 2017 (22 اردیبهشت 96) یک نمونه جدید از باج افزار Ransome.CryptXXX) wannacrypt) به طور گستردهای تعداد زیادی از ارگانها و سازمانها به ویژه در اروپا را تحت تاثیر قرار داده و آلوده کرده است.

سرهنگ دوم علی نیکنفس در خصوص معرفی باج افزار wannacrypt گفت: این باج افزار دادهها را رمز کرده و سپس درخواست 300 دلار در قالب بیتکوین در قبال رمز گشایی آن و اجازه دسترسی صاحبان اطلاعات را میکند. سپس عنوان میکند که اگر تا 3 روز مبلغ پرداخت نگردد میزان درخواستی آنها دوبرابر خواهد شد و اگر مبلغ تا هفت روز پرداخت نگردد، دادههای رمز شده حذف خواهند شد.

وی ادامه داد: این باج افزار همچنین یک فایل با نام !Please Read Me!.txt به جا میگذارد که شامل متنی است که اعلام میکند که چه اتفاقی افتاده و باج درخواستی به چه صورت باید پرداخت شود.

سرهنگ نیک نفس توضیح داد: باج افزار wannacrypt فایل هایی با پسوندهای .backup .tiff .djvu .mpeg .class .java.accdb .sqlitedb .sqlite3 .lay6 xltm .pptm .ppsm .ppsx .ppam .potx .potm .sldx .sldm .vmdk . vsdx .onetoc2 .jpeg .docb .docm. dotm .dotx .xlsm .xlsb .xltx. docx .xlsx .pptx. را رمزگذاری می کند.

رئیس مرکز تشخیص و پیشگیری ادامه داد: این باج افزار به دیگر سیستمها با بکارگیری آسیب پذیری کد اجرایی SMBv2 remote در سیستمهای ویندوزی انتقال پیدا میکند (MS17-010). سازمانها میبایست مطمئن شوند که آخرین به روز رسانی امنیتی ویندوز و به خصوص MS17-010 را به منظور جلوگیری از انتشار آن نصب کردهاند.

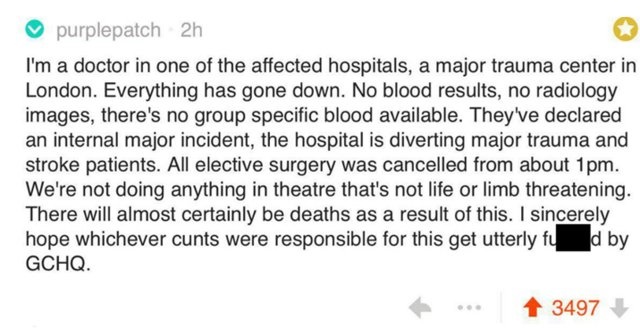

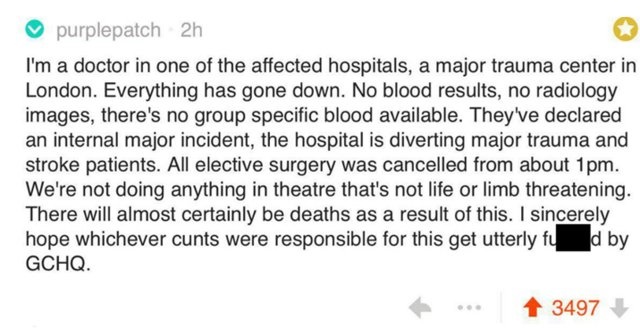

سرهنگ نیک نفس در خصوص اینکه چه کاربران یا سازمانهای تحت تاثیر این باج افزار قرار گرفته اند، گفت: تعدادی از سازمانها که بیشتر آنها در اروپا هستند متاثر از این باج افزار شدهاند. در زیر نوشته یک پزشک از یکی از بیمارستانهای لندن که تحت تاثیر این باج افزار قرار گرفته آمده است: "همه چیز از کار افتاده است، هیچ نتیجه آزمایشی نداریم، هیچ گروه خونی در دسترس نیست، تمام عملهای جراحی کنسل شده است."

وی ادامه داد: بر طبق گزارش Symantec تاکنون رمزگشای این باج افزار موجود نیست و در همان ساعات اولیه فعالیت باج افزار بیش از 74 کشور عمدتا در اروپا و آسیا را تحت تاثیر قرار داده است.

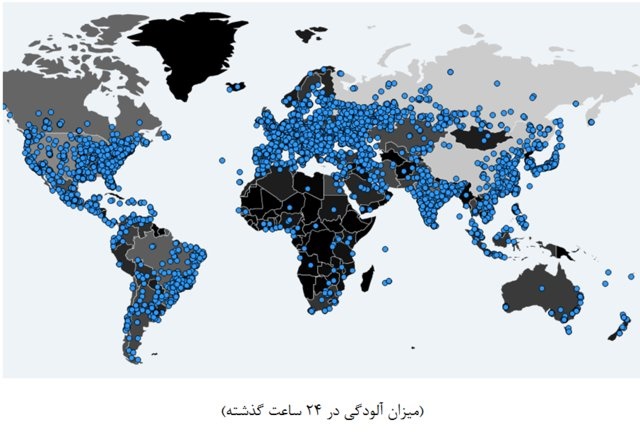

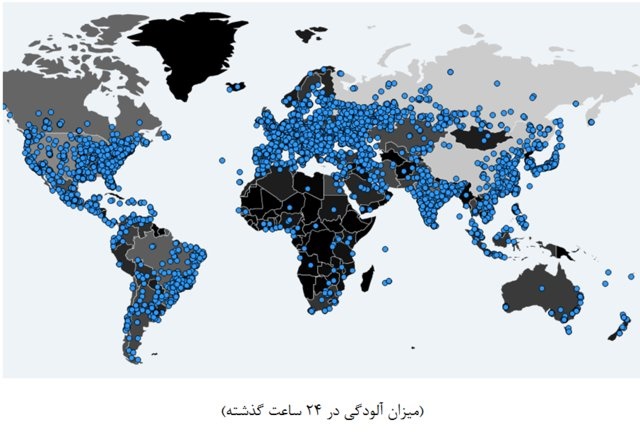

سرهنگ نیک نفس در تشریح میزان آلودگی در 24 ساعت گذشته گفت: این باج افزار به سرعت در حال گسترش است و به تمامی قارهها نفوذ کرده است.

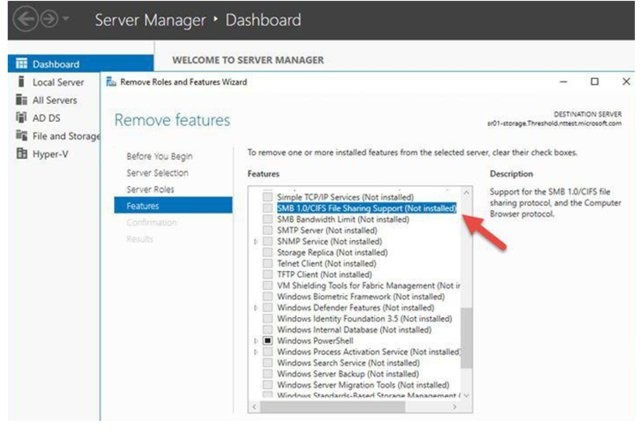

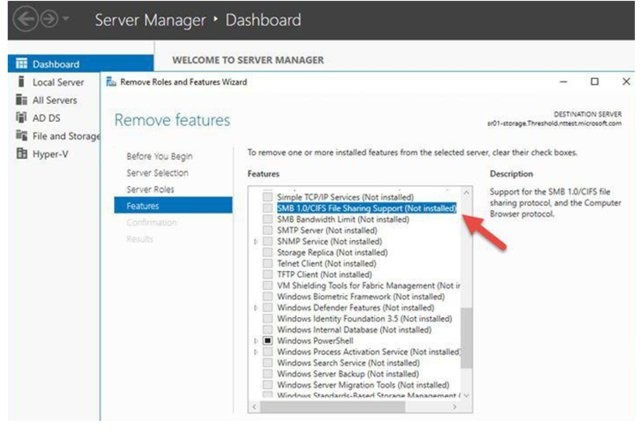

وی در خصوص راهکارهای محافظتی برای جلوگیری از آلوده شدن سیستم ها به این باج افزار گفت: غیر فعال کردن SMBv1 با استفاده دستور Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol به کاربران کمک می کند تا مانع از آلودگی شوند.

سرهنگ نیک نفس با بیان اینکه تمامی سیستم عاملها و نرم افزارهای خود را به روز نگه دارید، افزود: آپدیتهای جدید گاهی شامل Patchهای آسیب پذیری هستند که ممکن است باج افزارها از آن استفاده کنند. لذا باید به محض ارائه وصله های امنیتی جدید سیستم را به روز رسانی مجدد کرد.

رئیس مرکز تشخیص و پیشگیری ادامه داد: ایمیلها یکی از اصلیترین روشهای انتشار باج افزار است. مراقب ایمیلهای ناخواسته باشید. به ویژه ایمیلهای که ضمیمه آنها فایل های مایکروسافتی هستند. مطمئن شوید که ایمیلها را از منبع مطمئن دریافت کردهاید و برای باز کردن فایلهای ضمیمه، ماکرو را فعال نکنید.

به گفته وی پشتیبان گیری از دادههای حساس سادهترین راه برای مبازره با این باجافزار است.

براساس گزارش پلیس فتا، این باج افزار از آسیب پذیری ویندوزی استفاده کرده واقدام به آلوده کردن سیستمها نموده است. سیستم آلوده نیز سیستمهای متصل به شبکه را آلوده کرده و این فرآیند ادامه مییابد. در صورت به روز رسانی سیستم عامل و دیفندر آن، از ابتلای سیستم جلوگیری به عمل میآید.

وی ادامه داد: این باج افزار همچنین یک فایل با نام !Please Read Me!.txt به جا میگذارد که شامل متنی است که اعلام میکند که چه اتفاقی افتاده و باج درخواستی به چه صورت باید پرداخت شود.

سرهنگ نیک نفس توضیح داد: باج افزار wannacrypt فایل هایی با پسوندهای .backup .tiff .djvu .mpeg .class .java.accdb .sqlitedb .sqlite3 .lay6 xltm .pptm .ppsm .ppsx .ppam .potx .potm .sldx .sldm .vmdk . vsdx .onetoc2 .jpeg .docb .docm. dotm .dotx .xlsm .xlsb .xltx. docx .xlsx .pptx. را رمزگذاری می کند.

رئیس مرکز تشخیص و پیشگیری ادامه داد: این باج افزار به دیگر سیستمها با بکارگیری آسیب پذیری کد اجرایی SMBv2 remote در سیستمهای ویندوزی انتقال پیدا میکند (MS17-010). سازمانها میبایست مطمئن شوند که آخرین به روز رسانی امنیتی ویندوز و به خصوص MS17-010 را به منظور جلوگیری از انتشار آن نصب کردهاند.

سرهنگ نیک نفس در خصوص اینکه چه کاربران یا سازمانهای تحت تاثیر این باج افزار قرار گرفته اند، گفت: تعدادی از سازمانها که بیشتر آنها در اروپا هستند متاثر از این باج افزار شدهاند. در زیر نوشته یک پزشک از یکی از بیمارستانهای لندن که تحت تاثیر این باج افزار قرار گرفته آمده است: "همه چیز از کار افتاده است، هیچ نتیجه آزمایشی نداریم، هیچ گروه خونی در دسترس نیست، تمام عملهای جراحی کنسل شده است."

وی ادامه داد: بر طبق گزارش Symantec تاکنون رمزگشای این باج افزار موجود نیست و در همان ساعات اولیه فعالیت باج افزار بیش از 74 کشور عمدتا در اروپا و آسیا را تحت تاثیر قرار داده است.

سرهنگ نیک نفس در تشریح میزان آلودگی در 24 ساعت گذشته گفت: این باج افزار به سرعت در حال گسترش است و به تمامی قارهها نفوذ کرده است.

وی در خصوص راهکارهای محافظتی برای جلوگیری از آلوده شدن سیستم ها به این باج افزار گفت: غیر فعال کردن SMBv1 با استفاده دستور Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol به کاربران کمک می کند تا مانع از آلودگی شوند.

سرهنگ نیک نفس با بیان اینکه تمامی سیستم عاملها و نرم افزارهای خود را به روز نگه دارید، افزود: آپدیتهای جدید گاهی شامل Patchهای آسیب پذیری هستند که ممکن است باج افزارها از آن استفاده کنند. لذا باید به محض ارائه وصله های امنیتی جدید سیستم را به روز رسانی مجدد کرد.

رئیس مرکز تشخیص و پیشگیری ادامه داد: ایمیلها یکی از اصلیترین روشهای انتشار باج افزار است. مراقب ایمیلهای ناخواسته باشید. به ویژه ایمیلهای که ضمیمه آنها فایل های مایکروسافتی هستند. مطمئن شوید که ایمیلها را از منبع مطمئن دریافت کردهاید و برای باز کردن فایلهای ضمیمه، ماکرو را فعال نکنید.

به گفته وی پشتیبان گیری از دادههای حساس سادهترین راه برای مبازره با این باجافزار است.

براساس گزارش پلیس فتا، این باج افزار از آسیب پذیری ویندوزی استفاده کرده واقدام به آلوده کردن سیستمها نموده است. سیستم آلوده نیز سیستمهای متصل به شبکه را آلوده کرده و این فرآیند ادامه مییابد. در صورت به روز رسانی سیستم عامل و دیفندر آن، از ابتلای سیستم جلوگیری به عمل میآید.

کلمات کلیدی : پلیس فتا + سرقت اینترنتی + کلاهبرداری

نظراتی كه به تعميق و گسترش بحث كمك كنند، پس از مدت كوتاهی در معرض ملاحظه و قضاوت ديگر بينندگان قرار مي گيرد. نظرات حاوی توهين، افترا، تهمت و نيش به ديگران منتشر نمی شود.